技能解封最終對決-重要機要防竊攻防 (Azure SQL Structure Security)

大家都環繞著嚴正保護世界之石之際其實卻疏忽的能夠保衛這城中一草一木的所有人民的天使部隊眾將士們不怕死的決心,但犧牲往往應該是最後要不得的選項,這時造物秘術師首發創造了一個空間魔法讓東西南北各方位的城口即使被攻破時並無法在如先前被強攻的戰役下內外夾擊造成眾多兄弟的傷亡,也就是每個空間都已經相互隔離,而反而能夠過隔離的效果能夠轉守為攻讓魔神成為囊中物被一網打盡,回到人類聽得懂的代名詞"容器安全"小弟先簡述一下此服務究竟為何?

先追朔一下容器的始祖 Docker,它生於 2013 年間,從原本只是 dotCloud 公司內部的一個非正式性專案。使用了 Google 當時推出的 Go 語言來進行實作。而此專案後來加入 Linux 基金會後依循 Apache 2.0 協議,而原始程式碼則在 GitHub 上進行更新維護。

Docker 從開源後就受到廣大技術愛好先驅關注與討論,後來 dotCloud 公司後來改名為 Docker Inc。Redhat 當時已在 RHEL 6.5 版本中支援 Docker,而 Google 也在其 PaaS 產品中廣泛應用。

Docker 專案目標是實作輕量級作業系統虛擬化解決方案。其 Docker 基礎是 Linux 容器(LXC)技術。在 LXC 基礎上 Docker 進一步的做封裝讓使用者無需去關心容器間的管理讓操作可以更為簡便。讓使用者操作 Docker 容器可以像操作虛擬機器一樣簡單。

Docker 基本三元素

有了上述概念後再回到真實,各家都有自己所謂的容器服務,而 Azure 公有雲也不例外,本身的作業系統虛擬化就是所謂的容器,而能有效管理調用容器資源耳熟能響的就是 Kubernetes (Google 公司為始祖俗稱 K8S),而因為在開源釋放讓各家可以都爭相擁有後舉凡EKS,AKS 或 OpenShift 等...都是,不過就不在本次範疇中

什麼是 Azure Container Instances(ACI)?

容器已經成為了目前的當紅炸子雞,透過封裝、部署及管理雲端應用服務的一個方法。Container Instances 就是提供更為簡單快速的方式讓你在無需自建安裝管理任何底層的虛擬機器就可以在 Azure 中執行容器。

ACI 幾個特色?

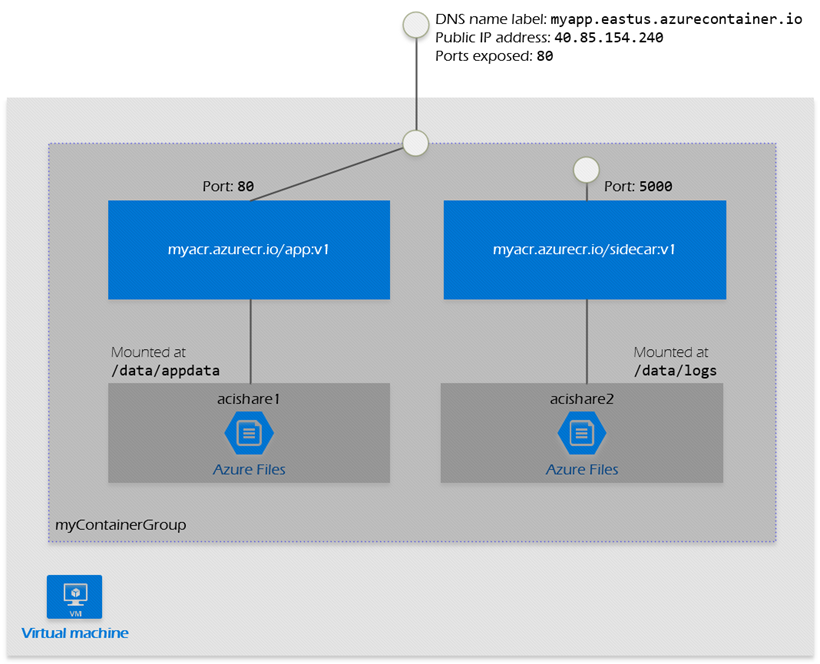

ACI 容器群組運作模式

簡單說容器群組就是容器的一個集群,此會排程在同個伺服器主機中。其容器群組中涵蓋了資源、網路和磁碟空間。很像是你常耳聞類似 Kubernetes 中的 pod。

補充:多容器群組目前只支援 Linux。目前被孤立的 Windows 仍只支援 Single。

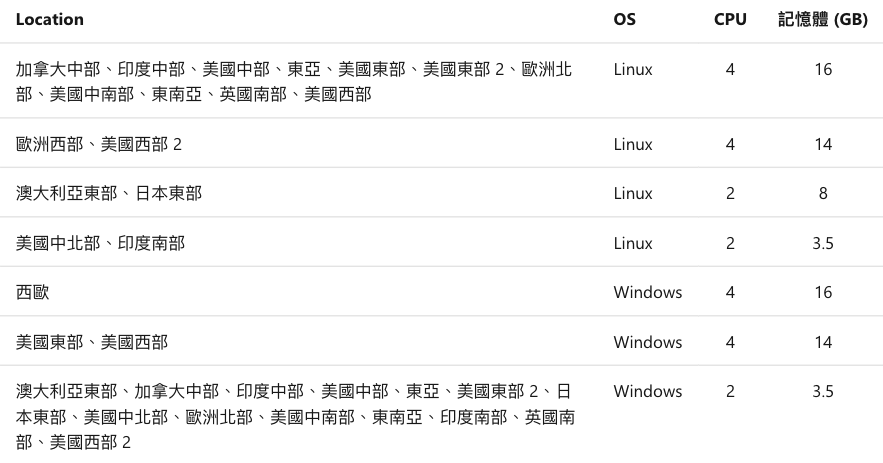

下表示為支援 Linux / Windows Server 2016 Container 來供容器群組使用

ACI 安全性建議

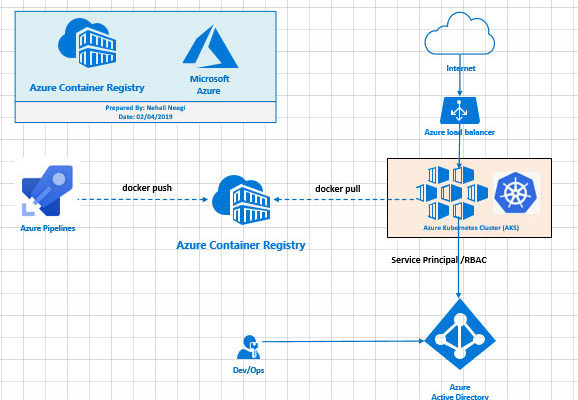

使用 Private Registry(私有倉庫)

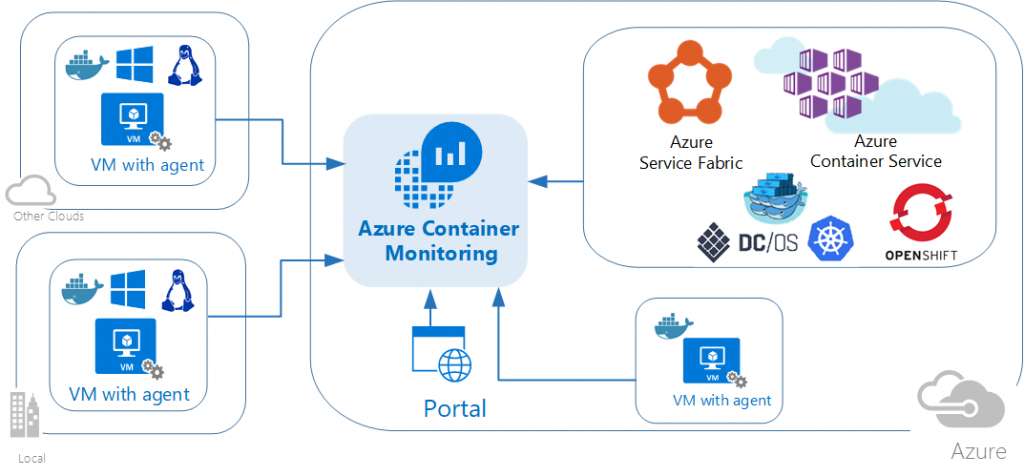

執行容器本身也是透過呼叫存放庫中指定的映像檔來建立執行的,而這倉庫可以是公開的如:Docker Hub 又或是私有的如:Docker Trusted Registry。當然你如果希望自己純手工打造像是在企業內部用 Linux 自建環境。而以雲端為基礎中心的私有容器倉庫如:Azure Container Registry 也就是安全容器的保護之一(如下圖中間所示)。

安全性掃描監視

Twistlock 和 Aqua Cloud Native Security 可透過 Azure Marketplace 來取得。透過列舉的工具它們來掃描倉庫中的映射檔,掃描是否有其潛在弱點。

Azure Marketplace Apps 為描述說明其功能與售價方式:

Aqua Cloud Native Security

Twistlock Enterprise

認證保護機制

容器本身正式環境中都須要透過 API 存取登入所需認證保護。故都需要求開發人員要為容器平台加入密鑰設計以提升安全機制。如:加密資料庫、傳輸中TLS資料加密、最低角色型存取控制 RBAC 最後再搭配 Key Vault 來保護容器應用程式本身的加密保護。

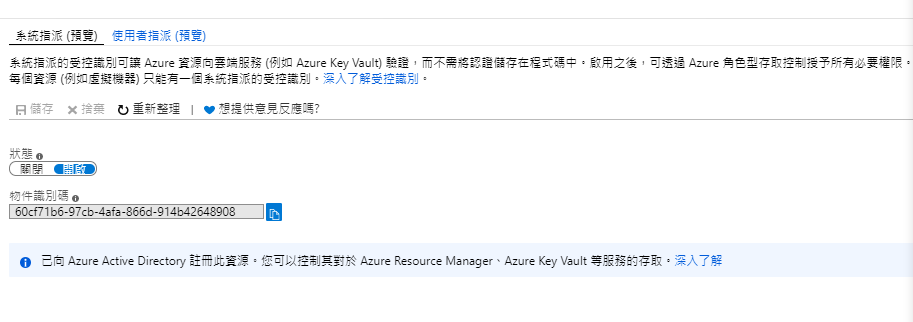

-系統受控識別啟用

-使用指派識別

ACI / Azure WebApps for containers 上屆 Azure 實作傳送門

搭上容器服務熱潮,來試試 Azure Container Instances (ACI) 吧!

容器式網站不求人,Azure WebApps for containers 實驗給你看

如果有興趣對您有幫助也請多多支持,歡迎給小弟建議或互相交流!